ผู้ใช้คริปโตทั่วโลกเสี่ยงครั้งใหญ่! หลังการโจมตี NPM ฝังมัลแวร์ในไลบรารี JavaScript ยอดนิยมกว่า 1 พันล้านดาวน์โหลด

วงการคริปโตต้องเผชิญกับเหตุการณ์ความปลอดภัยครั้งใหญ่ หลังมีรายงานว่ากลุ่มแฮกเกอร์ได้เจาะระบบ Node Package Manager (NPM) และฝังมัลแวร์ลงในไลบรารียอดนิยมของภาษา JavaScript ซึ่งถูกใช้งานโดยแอปพลิเคชันนับล้านทั่วโลก เหตุการณ์นี้ถูกยกให้เป็นหนึ่งใน “การโจมตีซัพพลายเชน” ที่ร้ายแรงที่สุดในประวัติศาสตร์ โดยมัลแวร์ดังกล่าวถูกออกแบบมาเพื่อขโมยคริปโต ผ่านการเปลี่ยนแปลงที่อยู่กระเป๋าเงินดิจิทัลและดักธุรกรรมแบบแนบเนียน

เมื่อวันจันทร์ที่ผ่านมา มีรายงานว่าบัญชี NPM ของนักพัฒนาที่มีชื่อเสียงถูกยึด และถูกใช้เพื่อแทรกโค้ดอันตรายเข้าไปในแพ็กเกจยอดนิยม เช่น chalk, strip-ansi และ color-convert ไลบรารีเหล่านี้แม้จะเป็นเพียงยูทิลิตี้เล็ก ๆ แต่ถูกเรียกใช้งานลึกลงไปในโครงสร้างของโปรเจกต์นับไม่ถ้วน และถูกดาวน์โหลดรวมกันมากกว่าหนึ่งพันล้านครั้งต่อสัปดาห์ ทำให้แม้นักพัฒนาที่ไม่ได้ติดตั้งโดยตรงก็อาจได้รับผลกระทบโดยไม่รู้ตัว

Charles Guillemet ประธานเจ้าหน้าที่เทคโนโลยีของ Ledger ได้ออกมาเตือนว่า “นี่คือการโจมตีซัพพลายเชนขนาดใหญ่ที่กำลังดำเนินอยู่ บัญชีของนักพัฒนาที่เชื่อถือได้ถูกแฮก และแพ็กเกจที่ติดมัลแวร์ถูกดาวน์โหลดไปแล้วมากกว่าพันล้านครั้ง ซึ่งหมายความว่าทั้งอีโคซิสเต็มของ JavaScript อาจตกอยู่ในความเสี่ยง”

มัลแวร์ที่ถูกฝังทำหน้าที่คล้าย crypto-clipper หรือโปรแกรมที่สามารถเปลี่ยนที่อยู่กระเป๋าเงินในธุรกรรมโดยอัตโนมัติ หากผู้ใช้ไม่ตรวจสอบอย่างละเอียด เงินดิจิทัลอาจถูกโอนตรงไปยังแฮกเกอร์ทันที นักวิจัยด้านความปลอดภัยยังเสริมว่า ผู้ใช้ซอฟต์แวร์วอลเล็ต (software wallet) มีความเสี่ยงมากที่สุด เนื่องจากการยืนยันธุรกรรมมักเกิดขึ้นบนอินเทอร์เฟซที่ถูกปรับแต่งได้ ขณะที่ ฮาร์ดแวร์วอลเล็ต (hardware wallet) ยังคงปลอดภัยกว่า เพราะต้องกดยืนยันการทำธุรกรรมบนอุปกรณ์โดยตรง

คำเตือน: หลีกเลี่ยงการทำธุรกรรมคริปโตชั่วคราว

Oxngmi ผู้ก่อตั้ง DefiLlama ได้โพสต์ผ่านแพลตฟอร์ม X ว่ามัลแวร์ที่ถูกแทรกไม่ได้ดูดเงินออกจากกระเป๋าโดยอัตโนมัติ แต่จะทำงานเมื่อผู้ใช้กดยืนยันธุรกรรม เช่น การกดปุ่ม “swap” บนเว็บไซต์ที่ใช้แพ็กเกจที่ติดมัลแวร์ ซึ่งอาจเปลี่ยนปลายทางธุรกรรมให้โอนคริปโตไปยังแฮกเกอร์แทน

เขาอธิบายเพิ่มเติมว่า โปรเจกต์ที่จะได้รับผลกระทบคือโปรเจกต์ที่อัปเดตแพ็กเกจหลังจากมัลแวร์ถูกเผยแพร่เท่านั้น เนื่องจากนักพัฒนาหลายรายมัก “pin” dependencies เอาไว้เพื่อใช้เวอร์ชันเก่า ทำให้บางโปรเจกต์ยังคงปลอดภัย อย่างไรก็ตาม สำหรับผู้ใช้งานทั่วไปแทบเป็นไปไม่ได้ที่จะตรวจสอบได้ว่าเว็บไซต์ใดใช้เวอร์ชันที่ปลอดภัยหรือไม่ ดังนั้นทางที่ดีที่สุดคือ หลีกเลี่ยงการใช้งานคริปโตเว็บไซต์ชั่วคราว จนกว่าปัญหาจะถูกแก้ไข

ฟิชชิงอีเมลคือช่องทางสู่การยึดบัญชี

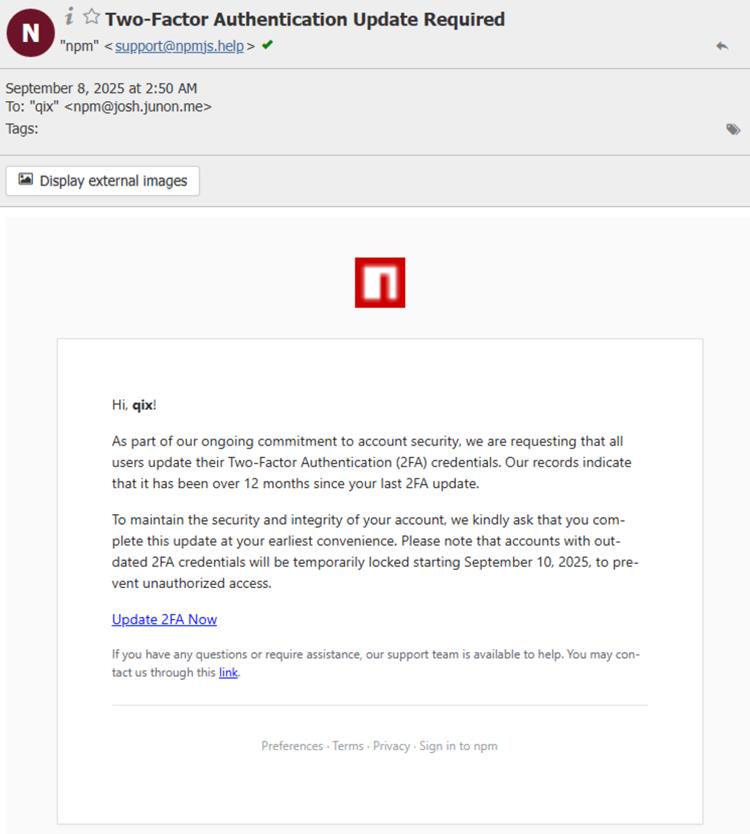

การสืบสวนพบว่ากลุ่มแฮกเกอร์ใช้วิธีการ ฟิชชิงอีเมล (phishing email) โดยส่งข้อความปลอมที่ดูเหมือนมาจากทีมงาน NPM ไปยังผู้ดูแลแพ็กเกจ เนื้อหาอ้างว่าบัญชีจะถูกล็อกหากไม่อัปเดตระบบยืนยันตัวตนสองขั้นภายในวันที่ 10 กันยายน ลิงก์ที่แนบมากับอีเมลพาผู้ใช้ไปยังเว็บไซต์ปลอมเพื่อดักเก็บข้อมูลล็อกอินและรหัส 2FA จากนั้นแฮกเกอร์ก็สามารถเข้าควบคุมบัญชีและปล่อยอัปเดตแพ็กเกจที่มีมัลแวร์ได้ทันที

ฟิชชิงอีเมลที่ส่งให้ผู้พัฒนา JavaScript เมื่อวันจันทร์ที่ผ่านมา ที่มา: Github/Burnett01

Charlie Eriksen นักวิจัยด้านความปลอดภัยจาก Aikido Security อธิบายว่าการโจมตีครั้งนี้มีความร้ายแรงเพราะไม่ใช่แค่การแก้ไขโค้ด แต่เกิดขึ้นหลายระดับ ทั้งการเปลี่ยนแปลงเนื้อหาที่ผู้ใช้เห็นบนเว็บไซต์ การบิดเบือน API calls และแม้แต่การทำให้แอปพลิเคชันเข้าใจผิดว่ากำลังเซ็นธุรกรรมที่ถูกต้อง ทั้งหมดนี้ทำให้การตรวจจับทำได้ยากและสร้างความเสียหายได้มหาศาล

📌 สรุปส่งท้าย

เหตุการณ์ครั้งนี้ตอกย้ำถึงความเสี่ยงของการโจมตีแบบซัพพลายเชน ที่ไม่เพียงกระทบต่อนักพัฒนา แต่ยังลามไปถึงผู้ใช้งานคริปโตทั่วโลก โดยเฉพาะผู้ที่ใช้ซอฟต์แวร์วอลเล็ต คำแนะนำที่สำคัญที่สุดในเวลานี้คือ หลีกเลี่ยงการทำธุรกรรมคริปโตใด ๆ จนกว่าทีมงาน NPM และนักพัฒนาจะสามารถตรวจสอบและอุดช่องโหว่ได้อย่างสมบูรณ์