Gli hacker di GreedyBear rubano più di 1 milione di dollari in criptovalute

Crediamo nella completa trasparenza con i nostri lettori. Alcuni dei nostri contenuti includono link di affiliazione e potremmo guadagnare una commissione attraverso queste partnership. Tuttavia, questa potenziale compensazione non influenza mai le nostre analisi, opinioni o pareri. I nostri contenuti editoriali vengono creati indipendentemente dalle nostre partnership di marketing e le nostre valutazioni si basano esclusivamente sui nostri criteri di valutazione stabiliti. Per saperne di più clicca qui.

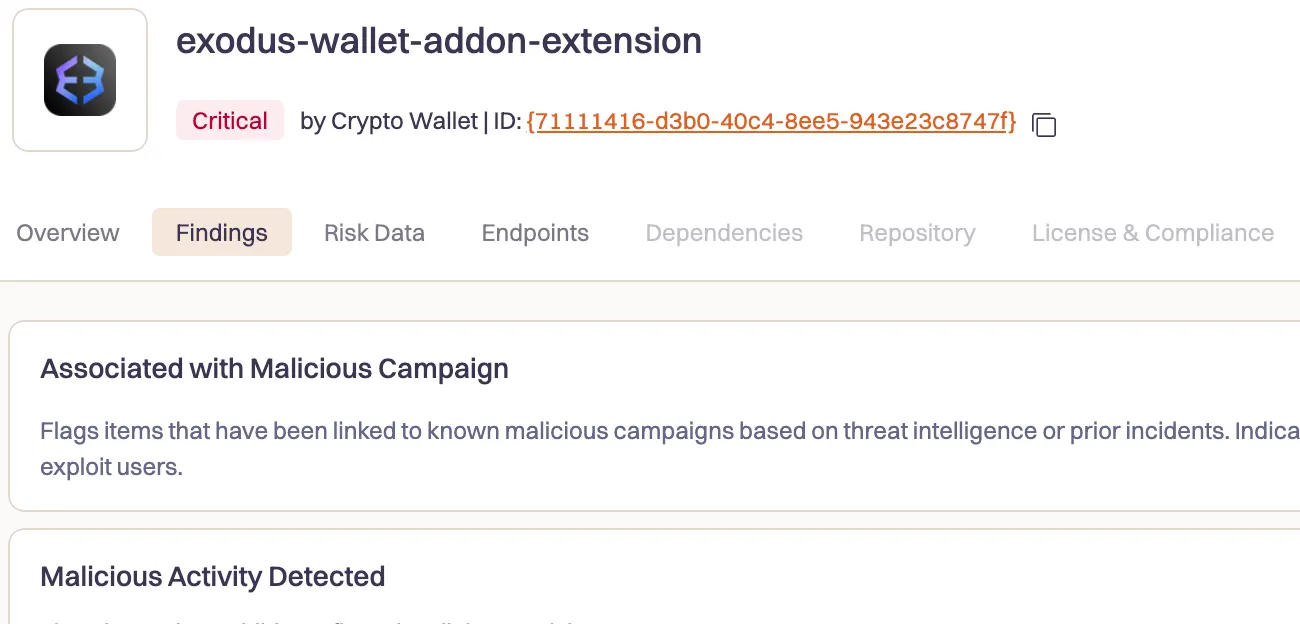

La società di sicurezza informatica Koi Security ha smascherato la sofisticata operazione del gruppo di hacker GreedyBear, che ha utilizzato 150 estensioni Firefox trasformate in armi, quasi 500 file eseguibili dannosi e decine di siti web di phishing per rubare oltre 1 milione di dollari in criptovalute.

La campagna coordinata ha impiegato una nuova tecnica denominata “Extension Hollowing” per aggirare la sicurezza del marketplace creando estensioni wallet apparentemente legittime prima di trasformarle in armi con codice dannoso.

Un singolo server ha controllato un’operazione di furto da oltre 1 milione di dollari

Il gruppo di hacker ha condotto le operazioni attraverso un unico server, controllando l’infrastruttura di comando attraverso estensioni del browser, payload malware e siti web truffaldini.

A partire dalla precedente campagna “Foxy Wallet”, che coinvolgeva 40 estensioni dannose, il gruppo GreedyBear si è evoluto. Ora mostra una portata e un coordinamento nelle operazioni di criminalità informatica incentrate sulle criptovalute su una scala decisamente superiore.

Le estensioni Firefox dannose impersonavano popolari wallet di criptovalute, tra cui MetaMask, TronLink, Exodus e Rabby Wallet, acquisendo le credenziali direttamente dai campi di immissione dati degli utenti.

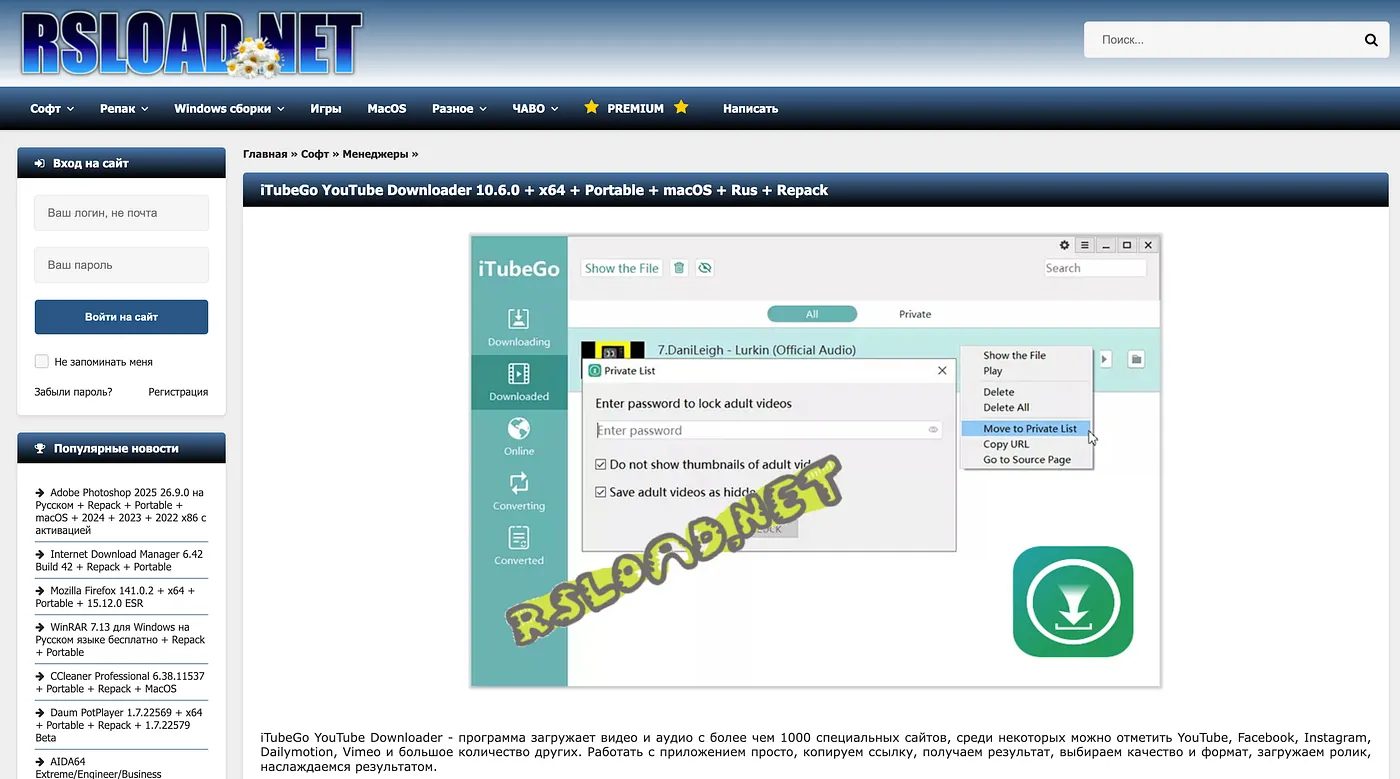

Quasi 500 eseguibili Windows appartenenti a diverse famiglie di malware hanno preso di mira le vittime attraverso siti web russi che distribuivano software crackato, mentre pagine di destinazione di prodotti falsi pubblicizzavano wallet hardware fraudolenti e servizi di riparazione.

I ricercatori di sicurezza hanno identificato chiari segni di artefatti di codice generati dall’intelligenza artificiale durante tutta la campagna, che hanno consentito agli aggressori di espandere rapidamente le operazioni ed eludere i sistemi di rilevamento.

L’espansione dell’infrastruttura include varianti confermate dell’estensione Chrome e suggerisce un imminente dispiegamento multipiattaforma su Edge e altri ecosistemi di browser oltre a Firefox.

La tecnica di Extension Hollowing ha aggirato la sicurezza del marketplace attraverso la creazione di fiducia

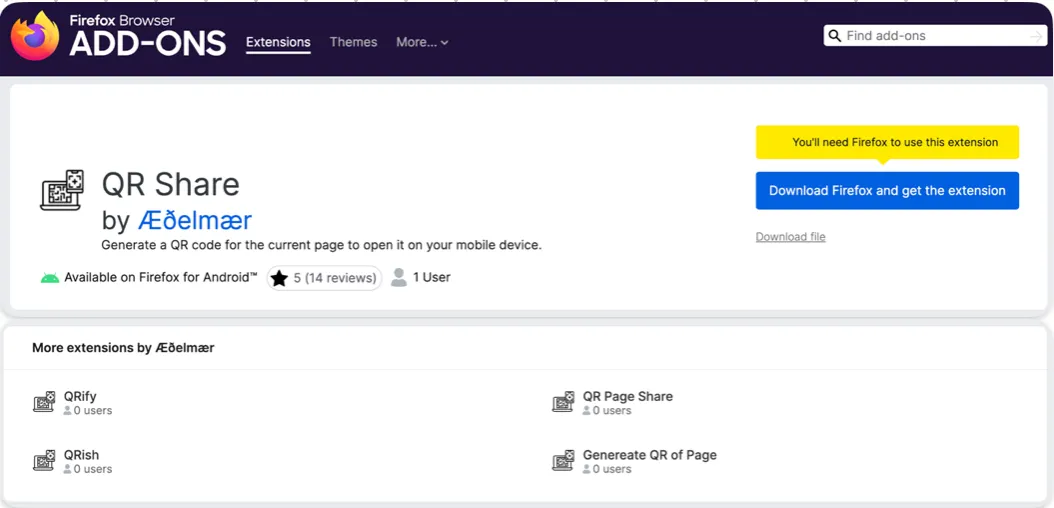

GreedyBear ha aperto la strada alla metodologia dell’Extension Hollowing creando account di editori e caricando 5-7 estensioni innocue, come link sanitizer e downloader di YouTube, prive di funzionalità.

Gli hacker hanno pubblicato decine di false recensioni positive per costruire un indice di credibilità prima di trasformare in armi le estensioni consolidate cambiando nomi, icone e iniettando codice dannoso.

Questo approccio ha permesso di aggirare la sicurezza del marketplace durante le revisioni iniziali, mantenendo valutazioni positive e la fiducia degli utenti grazie alla storia legittima dell’estensione svuotata.

Le estensioni trasformate in armi trasmettevano gli indirizzi IP delle vittime durante l’inizializzazione, acquisendo le credenziali del wallet da interfacce pop-up ed esfiltrando i dati verso server remoti.

La campagna ha avuto origine dall’operazione Foxy Wallet, ma si è evoluta oltre le 40 estensioni dannose iniziali fino a oltre 150 componenti aggiuntivi di Firefox trasformati in armi.

Le vittime hanno segnalato perdite ingenti, poiché le estensioni mantenevano le funzionalità previste del wallet mentre trasmettevano segretamente le credenziali all’infrastruttura controllata dagli aggressori.

Koi Security ha confermato le connessioni a Chrome attraverso un’estensione “Filecoin Wallet” che comunicava con lo stesso server.

All’inizio di quest’anno, OKX e Microsoft avevano già messo in guardia contro il furto di credenziali, tuttavia, il gruppo di hacker ha attuato un approccio sistematico alla manipolazione del marketplace e allo sfruttamento della fiducia per creare canali di distribuzione sostenibili per le operazioni di furto di credenziali.

Una campagna multipiattaforma ha coordinato la distribuzione di malware attraverso un’infrastruttura centralizzata

Come accennato in precedenza, i 500 eseguibili Windows dannosi comprendevano diverse famiglie di malware che sono stati distribuiti attraverso siti web russi, che a loro volta ospitavano software crackato e piratato. I malware hanno preso di mira gli utenti alla ricerca di alternative gratuite alle applicazioni legittime.

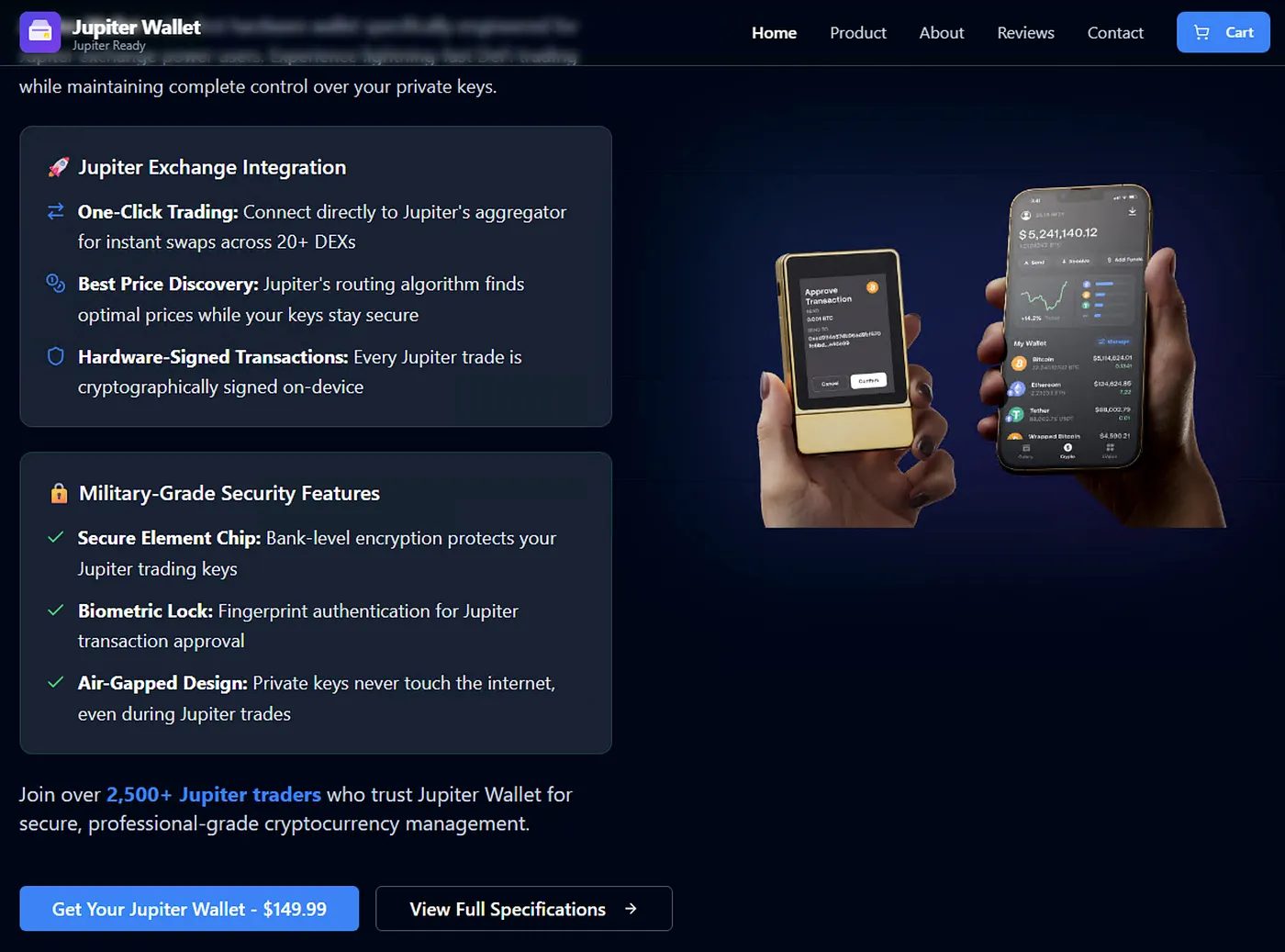

I siti web truffaldini si mascheravano da wallet hardware con il marchio Jupiter, con mockup fabbricati dell’interfaccia utente e dei servizi di riparazione wallet che promettevano di riparare i dispositivi Trezor.

Le pagine di destinazione fraudolente raccoglievano informazioni personali, credenziali di wallet e dettagli di pagamento attraverso dimostrazioni convincenti dei prodotti e offerte di servizi.

L’infrastruttura server centralizzata ha consentito operazioni semplificate per la raccolta delle credenziali, il coordinamento del ransomware e le campagne di phishing, mantenendo la sicurezza operativa.

Tutti i domini risolvevano a un unico indirizzo IP, creando un sistema di comando e controllo unificato per la campagna di attacchi multivettoriali.

Le capacità di scalabilità della campagna, assistita dall’intelligenza artificiale, ha consentito una rapida diversificazione del payload e l’elusione dei sistemi di rilevamento, un meccanismo che sta iniziando a diventare la nuova normalità per le operazioni di criminalità informatica incentrate sulle criptovalute.

Le soluzioni di sicurezza legacy devono affrontare sfide sempre più impegnative, poiché gli aggressori sfruttano sofisticati strumenti di automazione per accelerare i cicli di sviluppo e distribuzione degli attacchi.

Tra i recenti incidenti su larga scala figurano le truffe da 1 milione di dollari con il dirottamento di account YouTube, le perdite da phishing per 3,05 milioni di dollari e l’exploit CrediX da 4,5 milioni di dollari, successivamente recuperati grazie alle negoziazioni con gli hacker.

Molti esperti hanno criticato l’attuale panorama della sicurezza delle criptovalute per aver consentito azioni non etiche, in particolare nell’approccio negoziale.

Parlando con Cryptonews, il CEO di Circuit, Harry Donnelly, ha criticato i metodi di recupero basati sulla negoziazione a seguito dei recenti rimborsi dei fondi del protocollo CrediX, affermando che:

“La risposta automatizzata alle minacce dovrebbe essere lo standard per garantire che le risorse siano tenute al sicuro, piuttosto che sperare di negoziare con i malintenzionati. Il recupero di CrediX è una vittoria rara in un sistema che troppo spesso lascia gli utenti con poche possibilità di ricorso”.

Questo dato arriva mentre il totale cumulativo delle perdite, per la prima metà del 2025, ha raggiunto i 2,2 miliardi di dollari attraverso 344 incidenti.

- Come diventare crypto-milionari nel 2026? ChatGPT svela il segreto

- Questa nuova crypto da “400X” sarà il Bitcoin dei token AI

- 5 motivi per cui Bitcoin è in calo e cosa aspettarsi nei primi mesi del 2026

- Elon Musk: “Il denaro scomparirà e l’energia diventerà una valuta universale”

- La tabella degli Anni per fare Soldi: funziona o è una leggenda metropolitana

- Come diventare crypto-milionari nel 2026? ChatGPT svela il segreto

- Questa nuova crypto da “400X” sarà il Bitcoin dei token AI

- 5 motivi per cui Bitcoin è in calo e cosa aspettarsi nei primi mesi del 2026

- Elon Musk: “Il denaro scomparirà e l’energia diventerà una valuta universale”

- La tabella degli Anni per fare Soldi: funziona o è una leggenda metropolitana