Näin hakkerit pesevät varastamiaan kryptoja salamannopeasti

Hakkerit veivät vuoden 2025 ensimmäisellä puoliskolla 3 miljardin dollarin edestä kryptoja 119 erillisessä tapauksessa. Se on blockchain-analytiikkayhtiö Global Ledgerin uuden raportin mukaan puolitoistakertaisesti enemmän kuin koko vuonna 2024.

Artikkeli tiivistettynä:

- Global Ledgerin uuden raportin mukaan kryptovaluuttoja varastettiin vuoden 2025 ensimmäisellä puoliskolla 3 miljardin dollarin edestä, ja yhdessä neljästä hyökkäyksestä varat ehdittiin pestä kokonaan ennen kuin yksikään julkinen lausunto annettiin.

- Nopein varojen siirto hyökkäyksen jälkeen tapahtui vain neljässä sekunnissa.

- Eräässä hyökkäyksessä koko rahanpesuprosessi – murrosta lopulliseen talletukseen – valmistui 2 minuutissa 57 sekunnissa.

- Raportin mukaan vain 4,2 % varastetuista varoista saatiin palautettua.

Huolestuttavaa ei kuitenkaan ole vain tappioiden mittakaava. Raportin mukaan erityisen huolestuttavaa on se, kuinka nopeasti hyökkääjät siirtävät ja pesevät varastetut varat. Tämä tapahtuu usein ennen kuin murto edes havaitaan tai siitä raportoidaan julkisesti.

Global Ledger kertoo, että sen raportti ”H1 2025 Crypto Hacks Report” on ensimmäinen, jossa analysoidaan täsmälliset aikaleimat varojen liikkeistä hyväksikäytön jälkeen. Liikkeitä seurataan murrosta aina rahanpesun valmistumiseen asti.

Nopein varojen liike hyökkäyksen jälkeen tapahtui vain neljässä sekunnissa – yli 75 kertaa nopeammin kuin keskiverto pörssin tai DeFin hälytysjärjestelmän vasteaika.

“[Se on] suunnilleen yhtä nopeaa kuin silmänräpäys”, raportissa todettiin. “Nopeudesta on tullut uusi vaarallinen ase.”

Hakkerit liikkuvat nopeammin kuin pörssit ehtivät reagoida

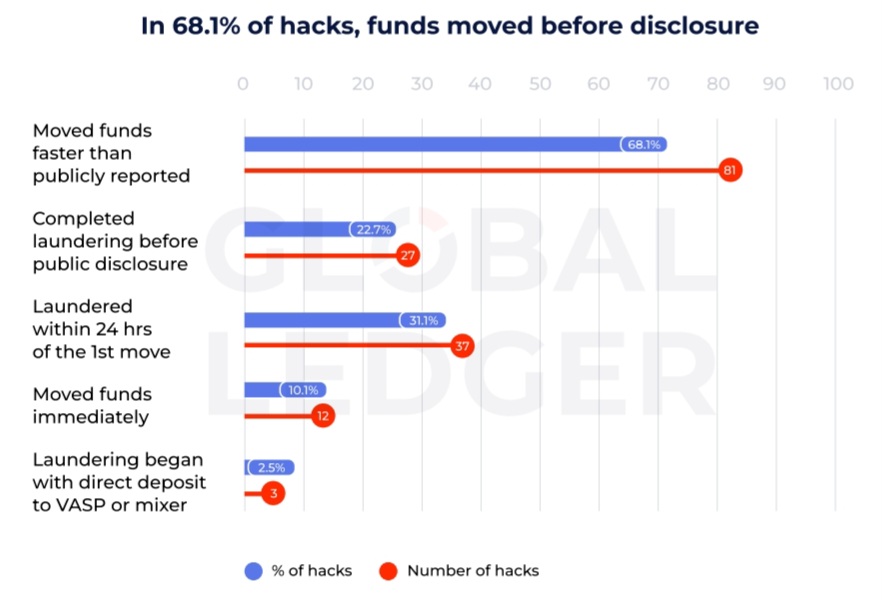

Global Ledgerin toimitusjohtaja ja toinen perustaja Lex Fisun huomautti, että yli 68 %:ssa tapauksista hakkerit siirsivät varoja ennen kuin hyökkäyksestä tiedettiin julkisesti.

Keskeistä on, että yhdessä neljästä hyökkäyksestä varat ehdittiin pestä kokonaan ennen mitään julkista lausuntoa tai hälytystä. Siinä vaiheessa kun hälytys lähtee, mahdollisuus jäljittää varastetut varat on jo kadonnut.

“Kussakin kryptomurron vastatoimessa on kaksi kriittistä puolta”, Fisun kertoi Cryptonewsille.

“Ensimmäinen on murretun tahon toiminta: kuinka nopeasti reagoidaan, otetaan tutkijat mukaan ja ilmoitetaan toimialalle, että nämä varat ovat saastuneita.”

“Toinen on ne blockchain-analytiikkatyökalut, joihin he tukeutuvat – ja kuinka nopeasti ne pystyvät liputtamaan laittomat varat”, hän lisäsi.

Keskimäärin kuluu 37 tuntia ensimmäisestä varojen siirrosta siihen, että tapaukset havaitaan ja niistä raportoidaan julkisesti. Fisunin mukaan tällainen viive voi olla kohtalokas alalla, jossa rahat katoavat minuuteissa.

“Jopa laajin tietokanta on hyödytön, jos järjestelmä ei pysty ilmoittamaan 10 minuuttia sitten tapahtuneesta murrosta. Mitä nopeammin molemmat osapuolet toimivat, sitä paremmat ovat mahdollisuudet saada varastetut varat takaisin.”

Hakkerit kehittyvät lakeja nopeammin

Myös rahanpesu on yhtä ripeää. Raportin mukaan yhdessä hyökkäyksessä koko rahanpesuprosessi – murrosta lopulliseen talletukseen – vietiin läpi 2 minuutissa 57 sekunnissa, mikä on nopeampaa kuin monen kannettavan tietokoneen näytön aikakatkaisu.

Näin kapealla reagointiajalla raportti kertoo, että vain 4,2 % eli 126 miljoonaa dollaria varastetuista varoista saatiin palautettua vuoden 2025 ensimmäisten kuuden kuukauden aikana. Blockchain-turvayhtiö Recoverisin toimitusjohtaja Marcin Zarakowski toteaa raportissa:

“Vaikka tekniset valmiudet digitaalisten varojen jäljittämiseen ja jäädyttämiseen ovat olemassa, oikeudelliset kehykset eivät ole kehittyneet riittävän nopeasti vastaamaan laittoman toiminnan vauhtia. Monilla julkisen sektorin toimijoilla on yhä vaikeuksia luokitella ja takavarikoida digitaalisia varoja asianmukaisesti, mikä tekee kansainvälisestä yhteistyöstä hidasta ja hankalaa.”

Taktiset hyödyntämiset ja heikot kohdat

Fisunin mukaan Global Ledger analysoi raporttia varten yli 92 000 kryptoentiteetin tietoja sisäisestä tietokannastaan. Datan keräämisen jälkeen yhtiö sovelsi analytiikkaa, heuristiikkaa ja tutkintalogiikkaa “muuttaakseen sen toiminnallisiksi oivalluksiksi”.

Yhtiö käytti myös “mahdollisimman monia lähteitä tulosten vahvistamiseksi”, mukaan lukien sekä on-chain-dataa että off-chain-lähteitä, kuten sosiaalista mediaa ja julkisia raportteja.

Analytiikkayhtiö AMLBotin toimitusjohtaja Slava Demchuk sanoi, että käyttöoikeuksien hallinnan puutteet ja älysopimusten haavoittuvuudet – erityisesti silloissa – ovat edelleen vallalla olevia hyökkäystapoja.

Vanhentuneet käyttöoikeudet sekä tietojenkalastelu ja haittaohjelmahyökkäykset yksittäisiin lompakoihin ovat myös yleisiä, hän huomautti.

Demchukin mukaan hakkerit hyödyntävät hajautetun rahoituksen (DeFi) protokollien keskinäistä kytkeytyneisyyttä ja yhdisteltävyyttä vaikutuksen moninkertaistamiseksi. Hän kertoi Cryptonewsille:

“On kriittistä tehdä ennakoivia turvallisuusauditointeja, valvoa älysopimuksia reaaliajassa ja vahvistaa sisäisiä prosesseja nopeaa tapauskäsittelyä varten.”

Kyberrikolliset myös ajoittavat iskujaan aiempaa ovelammin. Global Ledgerin datan mukaan kehittyneet toimijat, kuten Pohjois-Korean Lazarus-ryhmä, suunnittelevat siirrot osumaan samaan aikaan normaalin transaktiotoiminnan kanssa.

Lazarus-ryhmän epäillään olleen osallisena muun muassa Bybitin 1,5 miljardin dollarin murrossa ja monissa muissa.

“Hyökkäykset suunnitellaan yksityiskohtaisesti – jokainen vaihto ja siirto”, Fisun sanoi. Hänen mukaansa varojen alkuperäisen liikkeen mediaaniaika oli lähes keskipäivä, tarkalleen 11:51:32.

“Tämä osuu ajanjaksoihin, jolloin järjestelmien toiminta on tasaista. Sitä voidaan käyttää peittämään [hakkerien] toimet laillisten tapahtumien sekaan, ikään kuin sulautuen ‘normaaliin’ liikenteeseen”, Fisun kertoi Cryptonewsille ja lisäsi:

“Se voi myös viitata ajankohtiin, jolloin organisaatioissa tapahtuu vuorovaihdoksia (keskipäivä), henkilöstöllä on lounastaukoja ja luovutuksia. Tämä voi hetkellisesti heikentää valppautta tai aiheuttaa valvontakatkoja.”

Hakkerit pesevät varastettuja kryptoja monimutkaisella kaavalla

Raportti jäljitti, miten hakkerit pesevät varoja, ja havaitsi, että verkkomurtautujat käyttävät kerroksittaisia ketjuja swappeja, DEXejä, siltoja ja korkean likviditeetin tokeneita. Näin siirrytään nopeasti ulos positioista ja kadotakseen.

Fisunin mukaan natiiviomaisuudet kuten Ether (ETH) ovat erityisen haavoittuvia syvien likviditeettialtaiden vuoksi. Niiden avulla hakkerit voivat tehdä pikavaihtoja ja “nostaa rahat nopeasti ennen kuin hälytyksiä ehditään antaa.”

Sen sijaan matalavolyymisten tokeneiden kohdalla hakkerit joutuvat usein odottamaan, koska kysyntää on vähän tai allasta ei voi tyhjentää.

“31,1 %:ssa tapauksista hakkerit pesivät varat 24 tunnin kuluessa ensimmäisestä siirrosta”, raportissa todetaan. Tämä tarkoittaa, että siinä vaiheessa kun hälytys lähtee, on usein jo liian myöhäistä saada varoja takaisin.

Samaan aikaan keskitetyt pörssit (CEX) ovat hyökkääjille houkuttelevimpia korkean arvon ”yksittäisen vikaantumispisteen” kohteita, ja niiden osuus vuoden 2025 ensimmäisen puoliskon tappioista oli yli 54 %.

Token-sopimukset olivat toiseksi suurin kohde 517,8 miljoonan dollarin (17,2 %) tappioilla, ja henkilökohtaiset lompakot seurasivat 11,7 %:n osuudella. Loput tappiot jakautuivat DeFi-alustojen, DEXien, siltojen sekä peli-/metaversumi-sektorin kesken.

Mitä voidaan tehdä?

Raportin tutkijoiden mukaan pörssien ja muiden virtuaaliomaisuuspalveluntarjoajien on siirryttävä reaktiivisesta toiminnasta ennakoivaan malliin automatisoimalla tai integroimalla aktiivinen valvonta.

Virtuaaliomaisuuspalveluntarjoajilla on tyypillisesti 10–15 minuutin aikaikkuna toimia, kun hakkerin hallinnoimalta osoitteelta tulevat varat saapuvat heidän alustoilleen.

Ilman aktiivista valvontaa varastetut varat siirretään todennäköisesti uudelleen sekoittimeen, toiseen pörssiin tai kokonaan ulos kryptosta. Tällöin palauttaminen on raportin mukaan “lähes mahdotonta”.

AMLBotin toimitusjohtaja Demchukin mielestä palveluiden on investoitava reaaliaikaiseen lompakon riskipisteytykseen, dynaamisiin estolistoihin ja alustojen väliseen tiedustelutiedon jakamiseen. Näin rahanpesuyritykset saadaan kiinni mahdollisimman varhain.

Jos pesu alkaa neljä sekuntia murron jälkeen, puolustuksen on toimittava välittömästi.

“Pörssien tulisi liittyä alustojen välisiin hälytysverkostoihin nopeita murtoilmoituksia varten”, Demchuk kertoo Cryptonewsille.

“Yhteisön tulisi rakentaa juridisesti valmiit eskalointiprotokollat, jotka mahdollistavat määräaikaiset pidätykset ilman, että odotetaan virallisia pyyntöjä. Nopeus, automaatio ja tiedonjako ovat ainoa realistinen puolustus tällä mittakaavalla”, hän sanoo.

Ukrainan poliisin kyberturvallisuusosaston yksikönpäällikkö Oleksandr Plakhotnyuk on samaa mieltä ja toteaa, että tapausraportoinnin on nopeuduttava rajusti ja blockchain-analytiikkatyökalujen on muututtava aiempaa nopeammiksi ja älykkäämmiksi.

“Kriittisissä tilanteissa suurin osa ajasta kuluu pyynnön varmentamiseen, toimivallan vahvistamiseen ja sen arviointiin, tarvitaanko kiireellisiä toimia”, Plakhotnyu sanoi Global Ledgerin raportissa lainattuna.

“Tietovirtaa lainvalvonnan ja vaikutuksen kohteena olevien alustojen välillä on nopeutettava luomalla pikakaistat varmennetuille tapauksille”, Plakhotnyu täsmensi.

Hän lisäsi, että ”[meidän on] standardoitava pyyntömallit (esim. tapaus-ID, lompakko/TxID, AML-liput), luotava suorat yhteyspisteet lainvalvonnan sisälle ja laadittava ennakolta yhteistyöpöytäkirjoja, jotka määrittävät hätätilanteiden tietojenvaihtokäytännöt”.